Kurzfassung: Threat Intelligence ist ein wichtiger Ansatz, um Bedrohungen und Risiken für Unternehmen oder Organisationen zu identifizieren, bewerten und darauf zu reagieren. Es bezieht sich auf Informationen, die aus verschiedenen Quellen wie öffentlich zugänglichen Daten, staatlichen Behörden, Geheimdiensten und anderen Unternehmen stammen. MISP (Malware Information Sharing Platform) ist eine Open-Source-Plattform, die die Zusammenarbeit und den Informationsaustausch zwischen verschiedenen Organisationen im Bereich Informationssicherheit erleichtert. Mit MISP können Benutzer Bedrohungsinformationen erstellen, teilen und verteilen, darunter Indikatoren von Kompromittierungen wie IP-Adressen, Domains und Datei-Hashes.

Was ist Threat Intelligence?

Threat Intelligence bezieht sich auf Informationen, die genutzt werden, um Bedrohungen und Risiken für ein Unternehmen oder eine Organisation zu identifizieren, zu bewerten und darauf zu reagieren. Diese Informationen können aus einer Vielzahl von Quellen stammen, einschließlich öffentlich zugänglicher Daten, Informationen von staatlichen Behörden und Geheimdiensten, sowie Daten von anderen Unternehmen und Organisationen in der gleichen Branche.

Darüber hinaus kann Threat Intelligence auch dazu beitragen, gezielte Angriffe zu erkennen und abzuwehren, wie z.B. Advanced Persistent Threats (APTs), die oft lange Zeit unentdeckt bleiben und schwierig zu erkennen sind.

Was ist MISP?

MISP (Malware Information Sharing Platform) ist eine Open-Source-Plattform zur gemeinsamen Nutzung von Bedrohungsinformationen und zur Zusammenarbeit zwischen verschiedenen Organisationen und Einrichtungen im Bereich der Informationssicherheit.

MISP wurde entwickelt, um die Zusammenarbeit zwischen verschiedenen Teams und Organisationen zu erleichtern, indem es ihnen eine zentralisierte Plattform zur Verfügung stellt, auf der sie Informationen über Bedrohungen, Schwachstellen und Angriffe teilen können. Es ist eine Plattform, die darauf ausgelegt ist, eine umfassende und gemeinschaftsbasierte Bedrohungsinformationssammlung zu erstellen, die von allen Teilnehmern genutzt werden kann.

MISP ermöglicht es Benutzern, Bedrohungsinformationen zu erstellen, zu teilen und zu verteilen, einschließlich Indikatoren von Kompromittierungen (IOC), wie IP-Adressen, Domains, Datei-Hashes, Zertifikate und vieles mehr. Die Plattform verwendet ein flexibles Datenmodell, das Benutzern die Möglichkeit gibt, Informationen auf eine Weise zu strukturieren und zu teilen, die ihren spezifischen Anforderungen entspricht.

MISP INSTALLATION:

Es gibt mehrere Wege um MISP on Premise zu installieren wobei die schnelle ist direkt die Test VM herunter zu laden.

Offizielle download seite (https://www.misp-project.org/download/)

Die elegenteste Variante einer MISP installation ist jedoch mittels Docker Compose.

Docker-compose.yml file auf Github(https://github.com/misp/misp-docker)

version: '3'

services:

web:

build: web

depends_on:

- db

container_name: misp_web

image: misp:latest

restart: unless-stopped

ports:

- "80:80"

- "443:443"

volumes:

- /dev/urandom:/dev/random

- ${DATA_DIR:-./data}/web:/var/www/MISP

environment:

- MYSQL_HOST=${MYSQL_HOST:-misp_db}

- MYSQL_DATABASE=${MYSQL_DATABASE:-misp}

- MYSQL_USER=${MYSQL_USER:-misp}

- MYSQL_PASSWORD=${MYSQL_PASSWORD:-misp}

- MISP_ADMIN_EMAIL=${MISP_ADMIN_EMAIL:-admin@admin.test}

- MISP_ADMIN_PASSPHRASE=${MISP_ADMIN_PASSPHRASE:-admin}

- MISP_BASEURL=${MISP_BASEURL:-https://localhost}

- POSTFIX_RELAY_HOST=${POSTFIX_RELAY_HOST:-relay.fqdn}

- TIMEZONE=${TIMEZONE:-UTC}

entrypoint: "wait-for-it.sh -t 0 -h ${MYSQL_HOST:-misp_db} -p 3306 -- /run.sh"

db:

container_name: misp_db

image: mysql/mysql-server:5.7

hostname: ${MYSQL_HOST:-misp_db}

restart: unless-stopped

volumes:

- ${DATA_DIR:-./data}/db:/var/lib/mysql

environment:

- MYSQL_DATABASE=${MYSQL_DATABASE:-misp}

- MYSQL_USER=${MYSQL_USER:-misp}

- MYSQL_PASSWORD=${MYSQL_PASSWORD:-misp}

- MYSQL_ROOT_PASSWORD=${MYSQL_ROOT_PASSWORD:-misp}

volumes:

web:

db:

Nach erfolgreichem Startup der Container das Webinterface mit entsprechendem port Öffnen.

Die Standardcredentials sind: admin@admin.test Password: admin (muss nach dem ersten Login geändert werden)

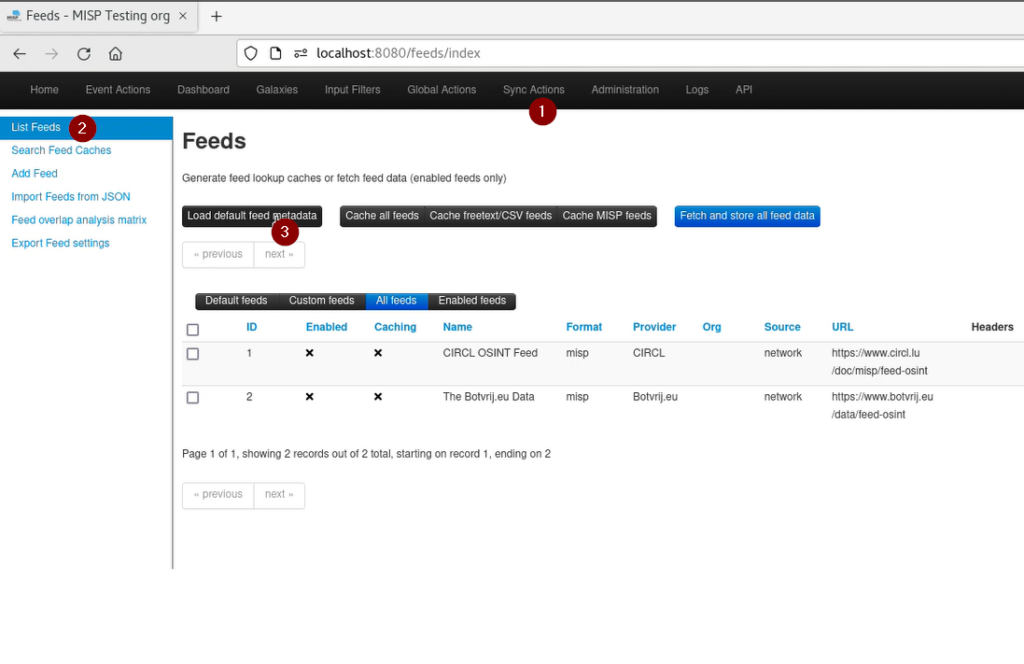

Der nächste Schritt ist, sich die neuesten Feeds für die IOCs zu synchronisieren. Hierzu muss man unter SYNC ACTIONS -> FEEDS -> LIST FEEDS mit „load default feed metadata“ die Liste der Feeds aktualisieren.

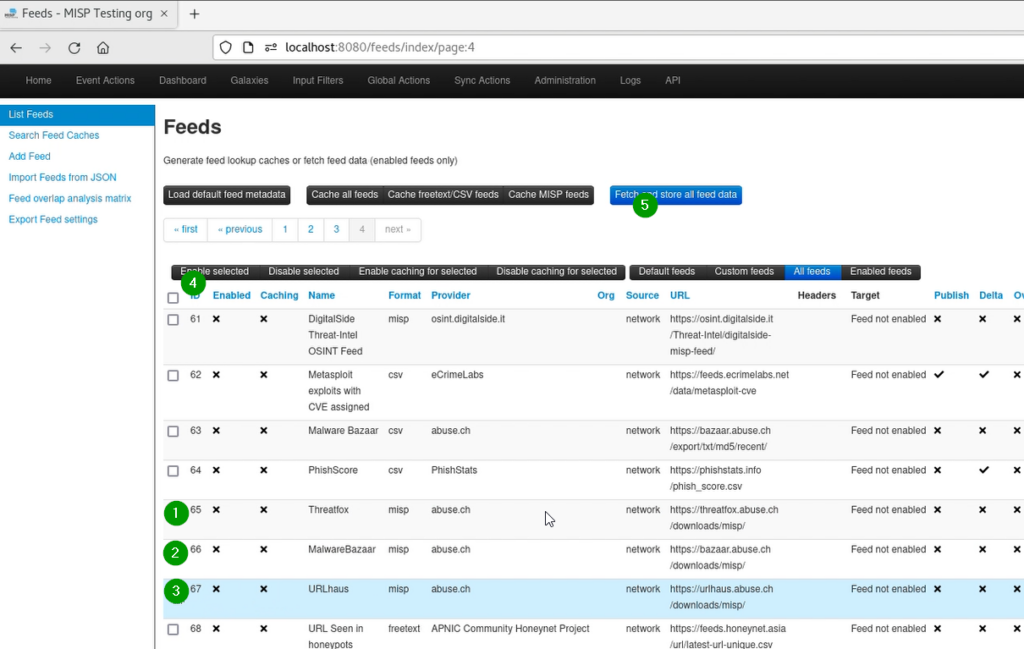

Nach der Aktualisierung die bevorzugten Feeds auswählen, auf enable feed klicken und mittels „Fetch and store all feed data“ die Feeddaten herunterladen. (Dies dauert eine Weile)

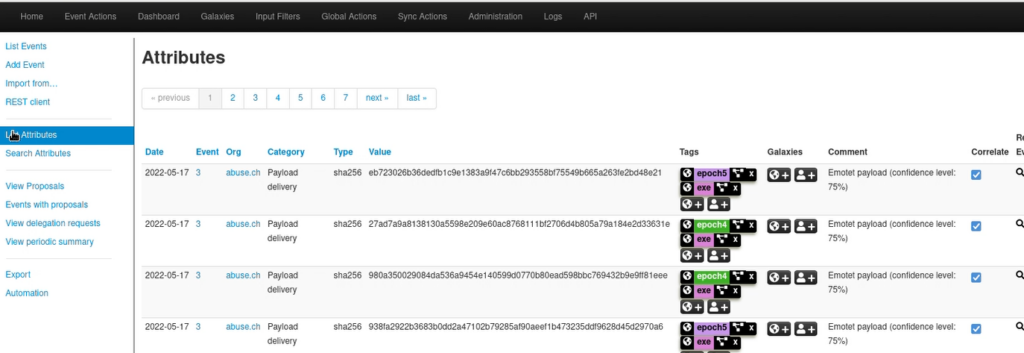

Ich empfehle hier zu mindest die abuse.ch Feeds zu aktivieren um einen guten Grundstock an IOCs zu erhalten. Unter Home -> List Attributes kann man die neuen Daten sehen..

Somit haben wir jetzt eine funktionierende Installation von MISP! Wie man MISP verwendet gibt es im nächsten Blog Eintrag.